Qubes OS 新規ユーザー向けガイド: qubeをどのように管理するか

更新日: 2023/05/28

このページはQubes OSの公式ドキュメントを翻訳したものです。訳者はただの素人なので誤訳等が含まれていると思います。あらゆる場合において英語の原文が優先です。誤訳等発見されましたら教えていただけると助かります。

人々がQubes OSについて初めて知った際の反応は、しばしば「本当に良さそう…だけど私はこれで何ができるの?」といったものになります。あなたがどのqubeを作り、それぞれのqubeで何をし、そしてあなたの管理手法がセキュリティや利便性の観点から利にかなったものであるかどうかについて、自明ではないかもしれません。

それぞれのqubeは本質的にセキュアな区画であり、それを好きなだけ作成して、それらを様々な方法で接続することができます。あなたの好きなように組み上げられるという意味ではレゴブロックのようなものです。ですがあなたが何を組み上げるのか知らない場合、この制約のない自由が困難となるかもしれません。これは何かを書くために座って白紙の文書に取りかかるようなものです。可能性には終わりがなく、どこから始めるべきか分からないかもしれません。

単一の正しい答えは存在しないため、どのようにqubeを管理すべきかを正確に教えられる人は存在しないのが真実です。正しい答えはあなたの要求、希望、設定によります。ユーザー毎に最適な設定は異なります。ですが、Qubesのユーザーや開発者へのアンケートやインタビュー、そしてQubesを何年も使用して得られた個人的な経験や知見を元にいくらかの実際的な例を提供することはできます。これらの例の一部を各々の状況に合わせて適用させることができるかもしれません。さらに重要な点としては、様々な決定の背後にある理論的根拠を確認することで、管理に関するあなたの決定に同様の思考を適用する手法を学ぶことができます。それでは始めましょう!

ソフトウェア開発者 アリス

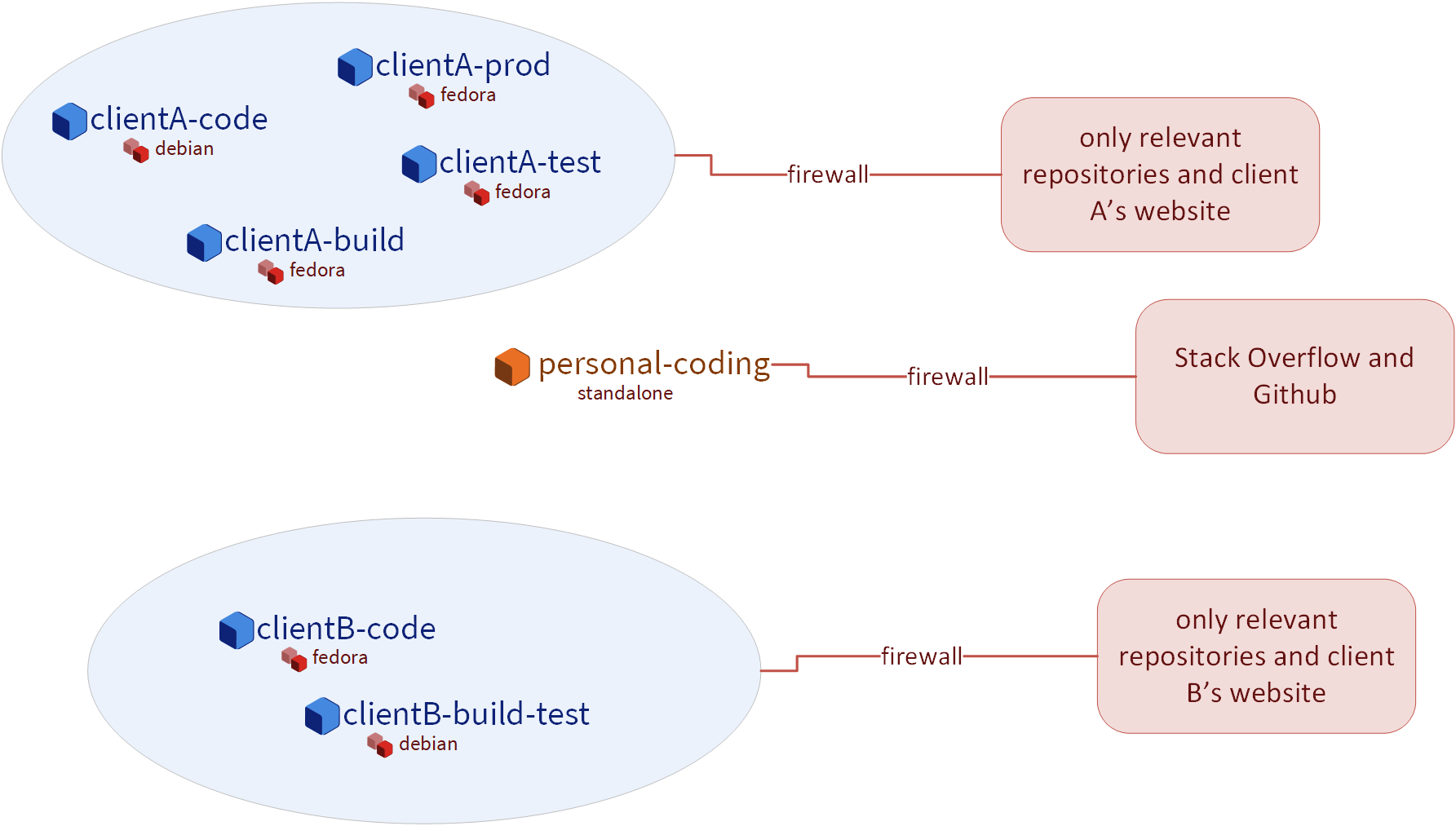

アリスは異なる顧客のいくつかのプロジェクトで働くフリーランスの開発者です。プロジェクトは変化する要件と、よくあることですが異なるビルド環境を持ちます。アリスは別々のqube群をそれぞれのプロジェクトに用いています。それらは次のような命名手法で管理されています。

clientA-code

clientA-build

clientA-test

clientA-prod

projectB-code

projectB-build-test

projectB-prod

...

これはqubeの群をセットで管理するのに役立ちます。qubeのうち、いくつかはDebianテンプレートベースで、残りはFedoraテンプレートベースです。これはいくつかのソフトウェアパッケージが片方のディストリビューションでより容易に入手できるためです。アリスのセットアップは次のようになっています:

- コードを書くためのqube。ここではIDEを動かし、コードをコミットし、コミットに署名をします。これらのqubeはどのツールとどの開発環境が必要かによって異なるテンプレートを元にしています。一般に、アリスは顧客やプロジェクト毎に異なるqubeを用いることを好みます。これにより、すべてを管理された状態に置き、誤ってアクセスクレデンシャルや顧客のコードを混同させてしまうといった悲惨になりうる事態が防止されます。また、これによって彼女はコードが他の顧客から常にかつセキュアに分離されていると顧客に誠実に伝えることができるようになります。アリスはqubeのネットワークアクセスをそのqubeに必要なコードレポジトリのみに限定するために、Qubes firewallを使用することを好みます。これによって、ローカルネットワークやインターネット上の必要なもの以外に誤ってアクセスしてしまうことが防がれます。アリスは"自由時間"(何であれ)の楽しみである個人的なプログラミングプロジェクト用にこの種類のqubeを用いています。

- ビルドとテストのためのqube。繰り返しになりますが、アリスは物事を管理された状態に置くために、それぞれの顧客やプロジェクト毎に異なるqubeを用いることを好みます。ですが、これは大量のqubeが同時に実行されている場合に面倒でかつ大量のメモリを使用し得ます。なので、アリスは追加の区画化によるわずかな利点が必要でないと判断した際には、同じqubeをビルドとテストや同様の環境を要求する異なるプロジェクトで共有します。ここでは必要な依存関係を取得し、コードをコンパイルし、ビルドツールチェーンを動かし、成果物をテストします。いくつかの場合では、彼女はスタンドアローンが異なるソフトウェアのインストールをテンプレートとアプリqube双方の再起動なしに行えるために有用であると気づきました。またスタンドアローンは、ルートファイルシステムの設定ファイルに必要な(もしくは利便性のために)変更を加える際にも、アプリqubeの再起動に伴いこれらの変更が失われることを心配する必要はありません。彼女はbind-dirsを用いてこれらの変更を永続化させることもできると知っていますが、時にその手法を常に用いることによる行き詰まりを避け、そしてこの一つのqubeのためだけにそれを用いるのは値しないと考えています。Qubes OSが彼女をこの点で判断せず、すべてをセキュアに区画化したまま好きなようにできる自由を与えていることを彼女は密かに嬉しく思っています。この様な時、qubeの中が散らかって管理されていない状態でも、彼女のデジタルライフはよく管理されたままになりうるということに安心を覚えます。

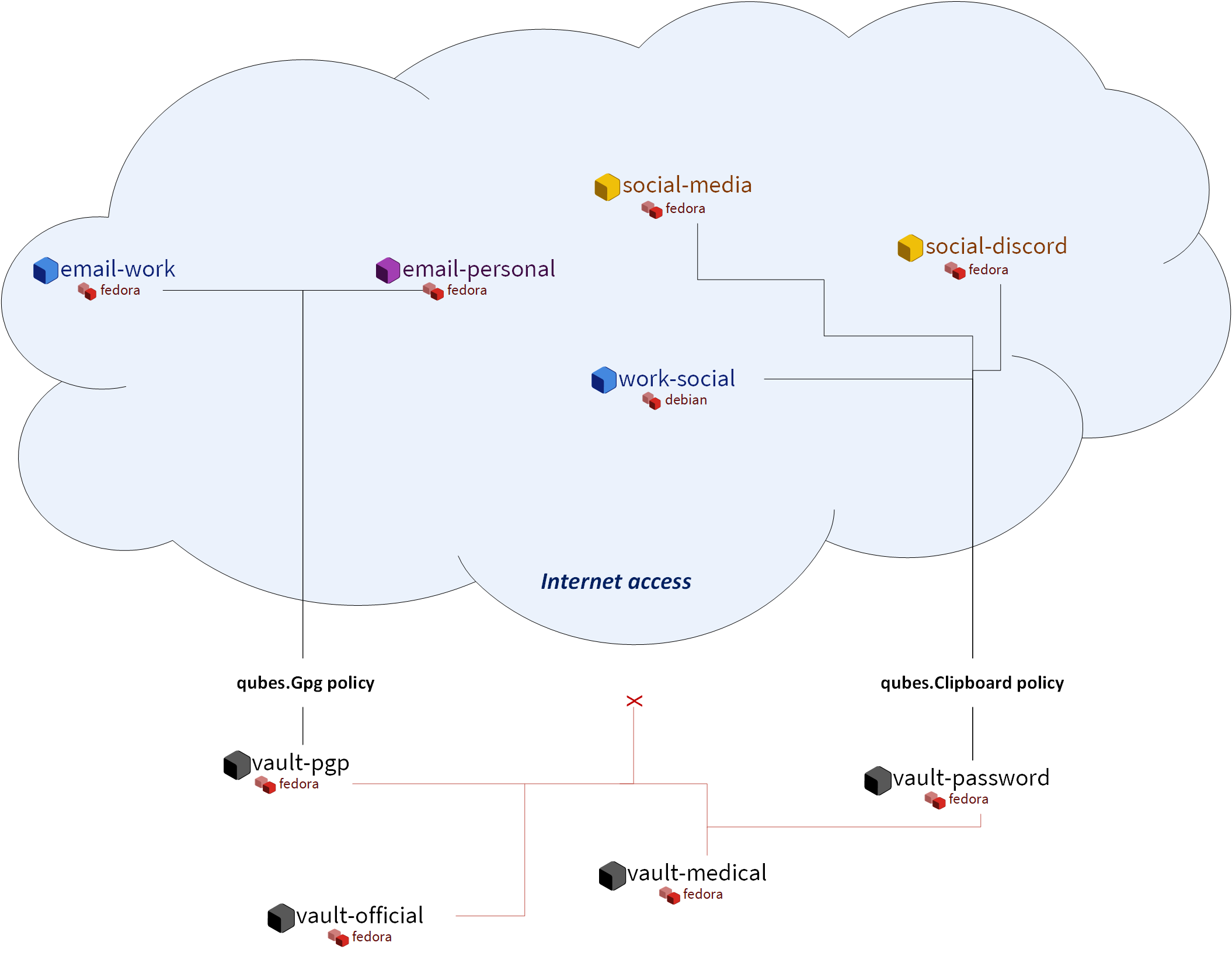

- メールのためのqube。アリスはコマンドラインマニアなのでターミナルベースのメールクライアントの使用を好み、仕事用と個人用の両方のメールqubeはMuttがインストールされたテンプレートをベースにしています。PGPで署名や暗号化されたメールを送受信する場所であるメールqubeは、PGPバックエンドqube(詳しくは下記)の秘密鍵にセキュアにアクセスできます。悪意ある添付ファイルから保護するために、Muttはすべての添付ファイルをdisposable qubeで開くよう設定されています。

- コミュニケーションツールのためのqube。Signal、Slack、Zoom、Telegram、IRC、Discordなどです。ここでは顧客とテレビ会議やチャットを行います。彼女はUSBパススルーを用いて必要に応じそれぞれのqubeにWebカメラを接続し、使用後に取り外します。同様に、マイクについても必要な際にそれぞれのqubeにアクセスを許可し、使用後にアクセスを削除します。この方法だと、あらゆるビデオ会議ツールのミュートボタンを信頼する必要がなく、会話中以外の時に盗聴されることを心配しなくて済みます。アリスはTwitter、Reddit、Hacker NewsなどのSNSのためのqubeを人々とのやりとりと最新のトレンドへの追従のために用いています(もしくは彼女が言うには、実際のところ、特定のプログラミング言語の利点やVim vs. Emacs戦争、タブ派とスペース派の聖戦などのために)。

- GPGバックエンド保管庫。保管庫はネットワークから隔離され、完全にオフラインなqubeです。この特定のqubeはアリスの秘密鍵(コード署名やメール用)を保持し、Split GPGを経由していくつかの"フロントエンド"qubeからセキュアにアクセスさせます。Split GPGはアリスがバックエンド保管庫でPGPの処理(署名や暗号化など)を要求できると明示的に承認したフロントエンドqubeのみを許可します。その時でさえ、バックエンド保管庫以外にはアリスの秘密鍵へのアクセスを有するqubeはありません。

- パスワードマネージャー保管庫。これは、もう一つの完全にオフラインでネットワークから隔離されたqubeで、アリスがオフラインのパスワードマネージャーであるKeePassXCを使用し、すべてのユーザー名とパスワードを保持します。彼女は何かしらにログインする必要がある際にセキュアなコピーペーストを用いて他のqubeへ素早く認証情報をコピーします。

- 個人用qube。Qubesについて、アリスが好きなところの一つは、相互汚染を気にすることなく仕事と個人的な用途の両方に使用できるということです。従って、彼女はプライベートに関連するqubeもいくつか用いています。例えば、医療文書、テストの結果、ワクチンの接種履歴などを保持するオフラインの保管庫があります。また、公的文書や出生証明書、パスポートのコピーなどを保持する別の保管庫もあります。彼女は個人的なSNSアカウントを家族や学生時代からの友人と連絡を取り合うためにさらに別のqubeで使用しています。

仕事が完了すると、アリスは成果品を送信し、その顧客のための働きが入ったqubeをバックアップし、そしてシステムから削除します。削除したqubeが必要になったり参照したくなった時はバックアップから簡単に復元できます。それぞれのqubeの中身は仕事を完了させた時のものと全く同じです。

調査報道の記者 ボブ

彼の調査と報告の一環として、ボブは頻繁に怪しげなファイル、しかもしばしば匿名の出所からのものを取り扱うことを強いられます。例えば、彼が取り組んでいるうわさに関したタレコミを称する添付ファイル付きのメールを受信するかもしれません。もちろん、彼はそれがコンピューターへの感染を狙ったマルウェアたり得ることを知っています。この手の怪しげなデータをセキュアに扱い、区画化された状態に保ちマシン全体に感染させられるリスクがないため、Qubes OSはボブにとって必要不可欠な物になっています。

ボブはすごい技術者ではありません。彼は重要な物事、つまり真実を明かにし、悪を暴き、潔白を証明し、社会の暗闇に光を当てることに注力するために、ツールはシンプルに保つことを好みます。彼の意識はコンピューターが技術的にどのように動作するのかということに自然と引き寄せられたりはしませんが、人々はしょっちゅうハッキングされ、彼の仕事の性質は彼をターゲットにしうるということを理解しています。彼は情報源や同僚、家族、そして彼自身を守りたいと思っています。そしてコンピューターセキュリティーがその重要な一部であると理解しています。彼は仕事専用のQubesラップトップを使用しており、それには次のものが含まれています:

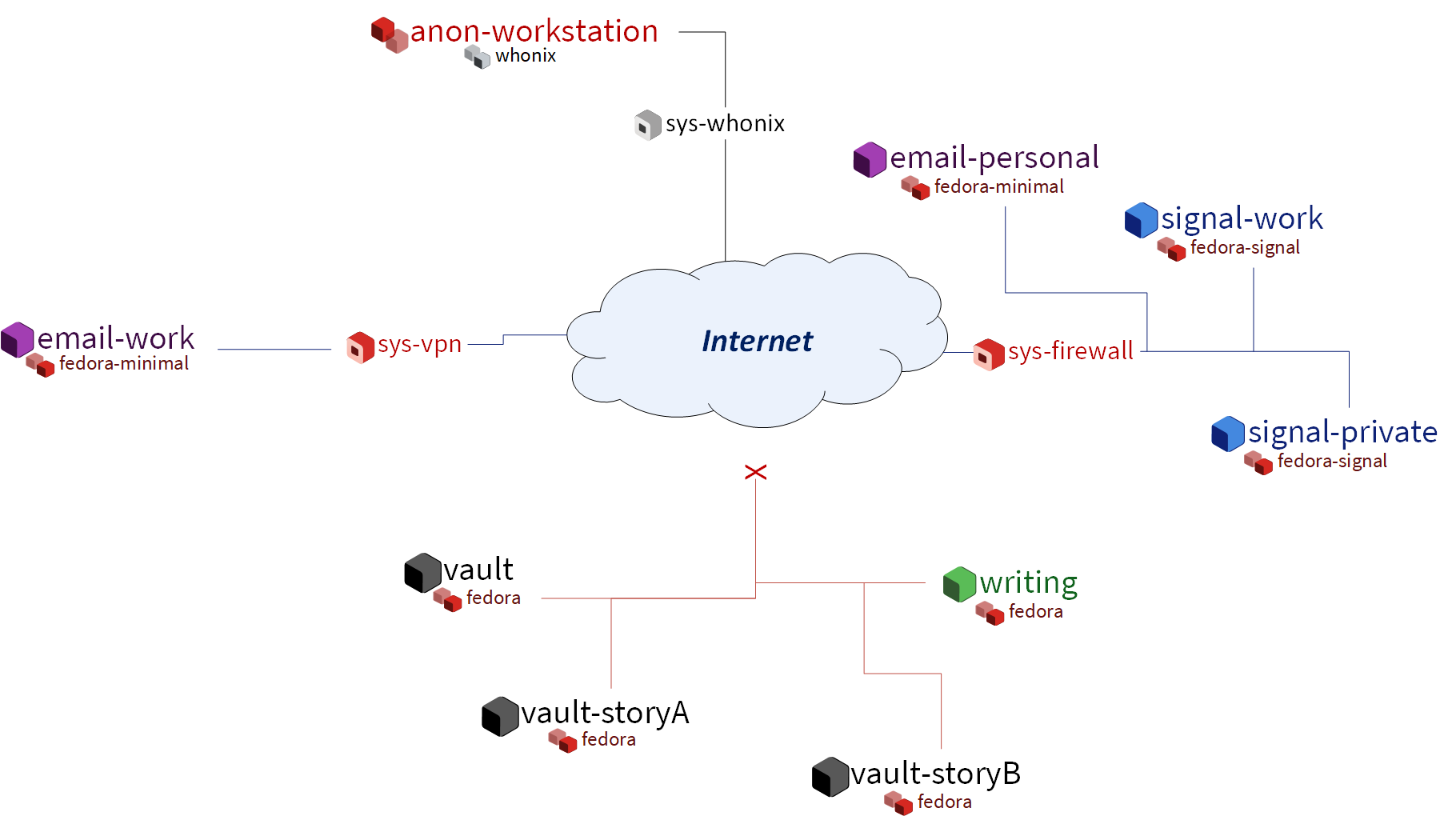

- 執筆のためのオフラインqube。LibreOffice Writerのみを動作させます。彼の執筆作業はすべてここで行います。基本的に情報源からもたらされたものや調査結果が表示されたウィンドウと同時に表示しています。

- 複数のメール用qube。一つは一般の人々からのメールを受けとるためのもので、もう一つは編集者や同僚とメールするためのものです。両方ともminimalテンプレートベースでThunderbirdがインストールされています。彼は添付ファイルに自宅の場所を調べるビーコンが含まれている可能性を考えて、すべての添付ファイルをオフラインのdisposablesで開くように設定しました。

- Whonix qube。彼はTor経由のネットワークを使用するために標準的な

sys-whonixサービスqubeを用意しています。そして彼が取り組んでいる噂話の調査をする際に使用するTor Browser用にdisposableなanon-workstationアプリqubeを用いています。テーマはしばしばセンシティブで著名人に関係するかもしれないので、調査を匿名で行うことが重要です。彼は調査対象に調査の主題が知られることを望まず、またネットワークリクエストが彼の職場や家のIPアドレスまで追跡されることも望みません。Whonixはそのどちらの懸念にも有用です。やり取りしている高リスクな内部通報者の中にはTor以外の通信手段を使用したがらない人もいるため、彼は情報をTor経由で匿名で受けとるためのもう一つのdisposableなWhonixベースのテンプレートを用意しています。 - Signalのための二つのqube。ボブは二つのSignal用アプリqubeを用いています(両方ともSignalのデスクトップアプリがインストールされた同じテンプレートを使用しています)。一つは同僚や他の信頼できる相手とやり取りするために、彼の個人の電話番号と結びつけられています。もう一つは公開用の電話番号で、情報提供者が彼と秘密裏にやり取りする追加の手段を提供しています。これはTorは使用しないが暗号化されていない通信が危険たり得る人々にとって特に有用です。

- いくつかのデータ保管庫。誰かがボブに使えそうなものを送ったり、調査中に有用なものに出くわした際に、彼はそのコピーを完全にオフラインでネットワークから隔離された保管庫qubeに保存します。それらのファイルのほとんどはPDFと画像ですが、いくらかは音声、動画、テキストファイルです。大半が不明や信頼できないソースからのものであるため、ボブはそれら全てを同じ保管庫に入れることが安全かどうか分かりませんでした。なので念のために異なる保管庫(普通は噂話や話題毎に一つ)を作成しました。これには物事が管理された状態に置かれるというもう一つの利点がありました。

- 業務上のリソースにアクセスするためのVPN qubeとそれに関連するqube。職場のサーバーは組織のネットワークからのみアクセスできるので、ボブはVPN qubeに接続した信頼できるqubeを使用しています。これで職場にいないときも成果物をアップロードしたり、ローカルネットワークの必要なものすべてにアクセスできます。

- パスワードマネージャー保管庫。ボブはオフラインの保管庫qubeについてきた標準のパスワードマネージャーにすべてのログイン情報を保存しています。必要に応じて他のqubeにセキュアにコピー&ペーストできます。

同僚が彼のQubesシステムのセットアップを手助けし、どのように使用するか教えました。ボブの作業方法はシンプルで一貫していたので、彼のqubeの管理方法は多くを変えず、彼もそれで問題ありませんでした。同僚は彼にいくつかのシンプルなルールを覚えておくよう言いました;より信頼された/より信頼していないqubeへテキストやファイルをコピーや移動させないこと;表示された時にシステムを更新すること;定期的にバックアップをとること。ボブは新しいソフトウェアを試したり設定を調節したりする必要がないので、コマンドラインを使用することなく普段の作業を行うことができます。

投資家 キャロル

キャロルは熱心に働き、身の丈にあった生活をしているので、出費を節約し、節約したお金を将来のための投資にまわすことができます。彼女は経済的に独立し、場合によってはいつの日かアーリーリタイアすることを望んでいます。そしてこれを達成する最良の手は、長期に渡って投資し、投資と仕事を両立することであると判断しました。しかし、彼女の国の消費者金融保護法について調査した後、消費者が盗難や詐欺に遭った際の法的な保護が存在しないことを学びました。保険や保護を提供する様々な企業は金融機関の破綻にのみ回復を保証しており、これは個人の顧客がハッキングを受ける状況とはかなり異なります。さらには、多くの金融機関が独自のサイバー犯罪ポリシーを持っていますが、顧客がハッキングを受けた際(金融機関に対してではなく)に弁償を明示的に保証するものはきわめてまれです。

キャロルは泥棒が彼女が頑張って稼いだ資産をどのように盗もうとするのか念入りに調べ、その結果、彼女が考えもしなかったようなあらゆる手段があることを知り、驚きました。例えば、彼女はどんな泥棒でも最低限彼女の口座からお金を送金する必要があると考えていました。これは妥当な仮定に見えます。ですが彼女は「pump and dump」攻撃について知りました。これは泥棒がいくらかの株を買い、その後一般の人々の証券会社のアカウントに侵入し、そして被害者の残高を用いて同じ株を買います。株価は上がり(pumping)、泥棒は株を売る(dump)ことができ、価格の下がった株を持つ被害者が残されます。この場合、お金は被害者の口座から入出金すらされていません。株の売買に使用されただけです。この様な時には新しい銀行口座の追加を防いだり送金時に追加の承認を求めたりする安全策は被害者の資産を守る役に立ちません。そしてこれはほんの一例です!キャロルは既知の、特定の攻撃に対する安全策で十分だと仮定できないことをはっきり理解しました。彼女はセキュリティについてより基本的なレベルから考え、それを徹底的に彼女のデジタル生活に落とし込む必要がありました。

学習の後、キャロルは彼女独自のサイバーセキュリティについて考えることを決めました。彼女は他の人々を頼れませんでした。確かに、殆どの人々は単に一般的な民生の技術を使い、それに満足しているかもしれません。ですが彼女は殆どの人々が失うものをそれほどは持っていないことを思い出しました。彼女が自分の未来をつかもうとしていること、特に政府による救済がないかもしれず、また証券会社によるサイバーセキュリティに関する曖昧な安心させるための宣伝文句に法的拘束力がないことを知ることはリスクではありません。なのでキャロルはコンピューターセキュリティについてさらに学び、最終的にWebで「最もセキュアなオペレーティングシステム」と検索した後でQubes OSに偶然出会いました。彼女はそれがどのようにデザインされ、そしてその理由について学びました。全ての技術的詳細についてすぐに理解したわけではありませんが、基本原理であるコンパートメント化によるセキュリティは直感的に理にかなっていると感じ、技術的な側面についてさらに学ぶと、これが探していたものだとさらにはっきり理解しました。今日では、彼女のセットアップは次のようになっています:

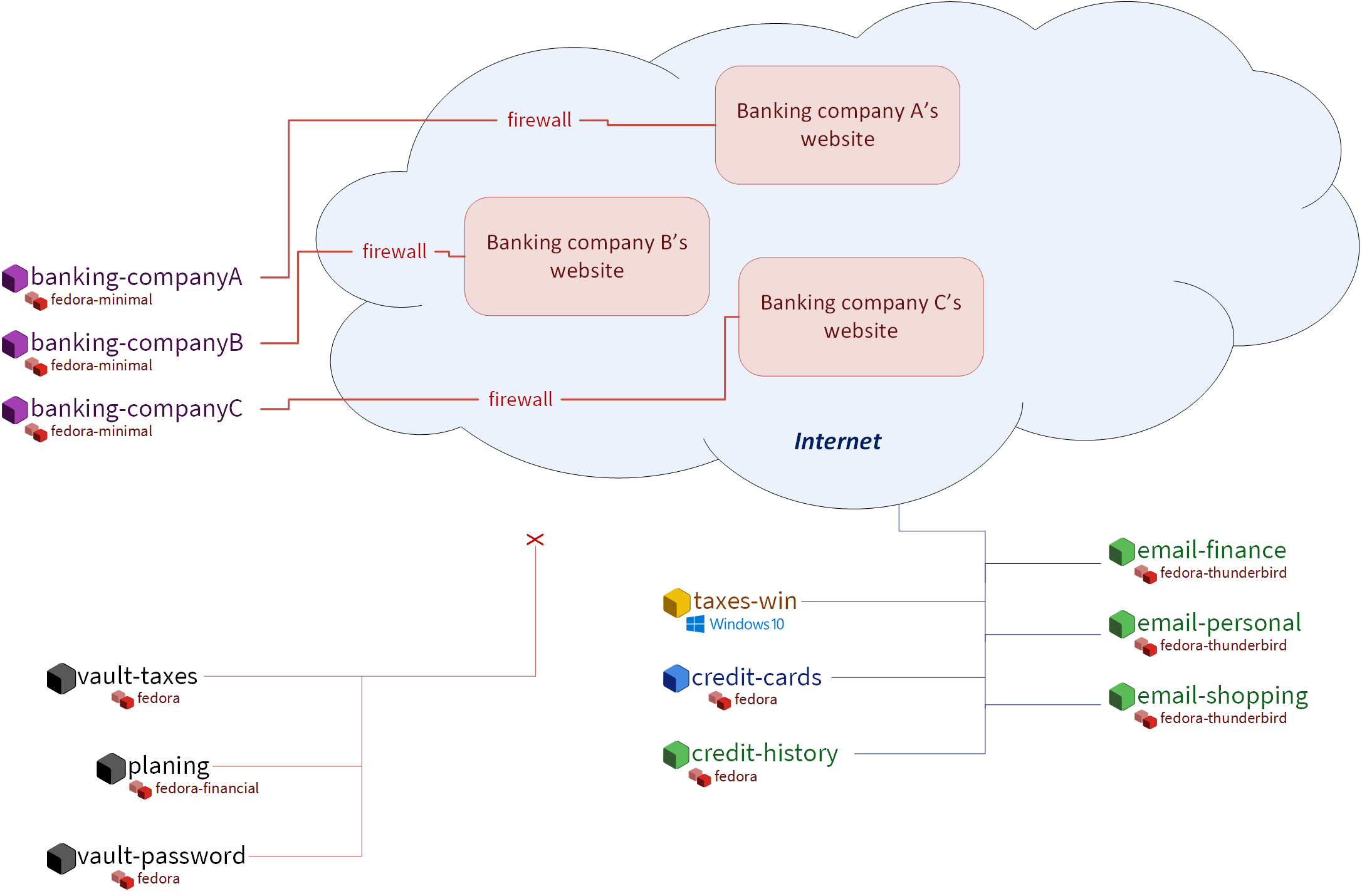

- それぞれの投資会社と銀行用qube。キャロルはいくつかの異なる退職金積立口座、証券口座、銀行口座を保有しています。彼女はそれぞれのqubeを各々の会社のWebサイトにのみアクセスする「セキュアな端末」のように扱っています。取引の実行とダウンロードした各種書類の保存はそれらのqube内で行われます。他のサイトへ誤ってアクセスしないようにするために、彼女はQubes firewallを使用しそれぞれの会社のWebサイトへのアクセスのみを有効にしています。このqube内での作業の殆どはWebサイトとPDFを用いたものなので、キャロルのアプリqubeの大半はミニマルテンプレートにWebブラウザー(PDFビューワーとしても使用)とファイルマネージャーをインストールしたものがベースになっています。

- 全てのクレジットカード口座を扱うqube。キャロルはクレジットカード毎に別のqubeを作成し始めましたが、最終的にはこれを取りやめることを決断しました。一つには、彼女の国でのクレジットカード不正利用に対する顧客保護は、銀行や証券口座での盗難や詐欺によって資金を失うことに対するそれよりずっと優れており、セキュリティーリスクはそれほど高くありません。二つ目に、クレジットカードのオンラインアカウントや古い明細へのオンラインアクセスは、一般に資金の使用や送金に繋がらないため、攻撃者がこれらにアクセスできたとしてもできることはさほど多くはありません。なのでここでの最悪のシナリオは銀行や証券口座のそれと違って壊滅的とはならないでしょう。三つ目に、彼女はカード会社のWebサイトがお互いや彼女のqubeに接続されることをそれほど恐れてはいません。(それらが一つのqube内に内包されている限りは。このレベルのリスクを彼女は問題ないと考えています。)最後、そして特に、彼女はとても多くのクレジットカードを持っています!キャロルはとても倹約家なので、新しいカードを契約した際の登録特典の収集を好むので、かなりの数のカードが蓄積されています。(ですが、支払い額には常に注意しているため、利息を支払ったことはありません。彼女は払えるからや支出の要件を満たすからという理由でより多く使う誘惑に駆られず、どちらにせよ必要な支払いにのみ支出するようよく訓練されています。)とにかく、キャロルはそれぞれのクレジットカードのWebサイト毎に別々のqubeを用いることで得られる僅かな利点では、本当に多くのqubeを追加で管理する苦痛の割に合わないと判断しました。

- クレジットモニタリング、クレジットレポート、クレジットヒストリーサービス用のqube。キャロルはよいクレジットスコアを築くために努力しており、そしてアイデンティティーの盗難を心配しているため、無料のクレジットモニタリングサービスの管理と無料の年間クレジットレポートのダウンロード用に一つのqubeを用いています。

- 税のための二つのqube。キャロルはWindows専用の税務ソフトウェアを実行するためにWindows qubeを使用しています。また、税に関する全ての書類を年毎にまとめたオフラインの保管庫もあります。

- ファイナンシャル・プランニングと追跡のためのqube。キャロルはスプレッドシートを愛しているので、このオフラインqubeは彼女が投資と貯蓄率を追跡するメインのスプレッドシートを管理する場所です。予算や保険のスプレッドシートや文章化された投資ポリシーもここで保管しています。このqubeはテンプレートにLibreOfficeとGnumeric(これでキャロルは独自のモンテカルロシミュレーションができます)といった追加の生産性ソフトウェアをインストールしたものをベースにしています。

- 様々な電子メールqube。キャロルは一つの電子メールqubeを最も重要な金融系のアカウントに、別の一つをクレジットカードや通販のアカウントや保険会社用に、もう一つを個人用に用いることを好みます。これらはすべてThunderbirdがインストールされた同じテンプレートを元にしています。

- パスワードマネージャー保管庫。KeePassXCに全てのアカウントのユーザー名とパスワードを保管している、ネットワークから隔離されたqube。彼女はアカウントにログインする必要がある際には、Qubesグローバルクリップボードを用いて他のqubeへコピー&ペーストしています。

追加: キャロルは新しい金融技術を探索しています

キャロルの財産の大多数は分散・低コスト・パッシブ型のインデックスファンドです。ですが、最近彼女は暗号通貨に興味を持ち始めました。彼女はまだ信頼の置ける投資方法の道に留まっており、新しい財産の形、特にお金の流れを生まなかったり詐欺や無謀な投機に頻繁に結びつくようであるものには常に懐疑的です。しかし、彼女は長期のリスク管理の観点、特にある種の政治リスクに対する予防策として、彼女の資産の一部をセルフカストディ(自己保管)する可能性を見つけました。

キャロルの友人達は暗号通貨がひどく気まぐれで、ハッキングや盗難が一般的な出来事である旨警告しました。彼女は同意し、リスクについて勉強し失ってもどうにかなる額以上には投資しないと伝え安心させました。

キャロルはQubesの構成に次のものを追加しました:

- Bitcoin Coreとオフラインウォレット保管庫を実行するスタンドアローンqube。キャロルはBitcoinのデザインとセキュリティー特性がとても面白いと感じ、試しにフルノードを実行することにしました。Bitcoin Coreを「コールドストレージ」ウォレットとして完全オフラインで実行してみるための、ネットワークから隔離された保管庫も作成しました。彼女はまだ、これを本物のハードウェアウォレットやペーパーウォレット、物理的に隔離されたPCとどのように比較するかを理解しようとしていますが、彼女はこれらはすべて異なるセキュリティー特性を持っていると判断しました。彼女はまた、最近Electrumを「分離された」ウォレットとしてQubesで使うことを耳にし、それをさらに調べることに興味を持ちました。

- Whonix qube。キャロルはプライバシーやセキュリティーのためにBitcoinノードはTor経由で動作させるべきだとどこかで知りました。とても便利なことにWhonixがQubesに既に統合されていると知ったので、彼女は単に

sys-whonixをネットワークqubeとして使用するようBitcoin Core「フルノード」qubeを設定しました。 - DeFiとWeb3のための様々なqube。キャロルはまた、Ethereumや他のスマートコントラクトブロックチェーンの上で動くDeFi(分散金融)やWeb3に足を踏み入れはじめました。そこで友人はLedgerハードウェアウォレットを入手することを勧めました。彼女はLedger Liveソフトウェアをアプリqubeにダウンロードし、システムがLedgerを認識するように設定しました。彼女はUSB qubeを起動し、LedgerをUSBポートに差し、Qubesデバイスウィジェットを使用してLedgerをLedger Live qubeに接続し、ソフトウェアとやり取りできるようにしました。WebブラウザーにMetamask拡張をインストールした別のqubeも用意しました。彼女はこのqubeにQubesデバイスウィジェットを使ってLedgerを接続できるので、スマートコントラクトや分散取引所とやり取りするためにLedgerとMetamaskを併せて使うことができます。

- 研究と中央集権取引所のための様々なqube。キャロルはこれらをブロックエクスプローラーウェブサイトや、コインのリストと時価総額のサイト、アグリゲーションツール、もしくは単にTwitterのCrypto界隈の最新の流行りを確認する際に使用します。

キャロルは口座明細書、確認書、スプレッドシート、暗号通貨ウォレットといった重要なものが含まれる全てのqubeとパスワードマネージャー保管庫を確実にバックアップしています。追加のストレージ容量がある場合は、テンプレートとさらにはBitcoinフルノードqubeもバックアップしますが、彼女はそれらを後で再作成して必要なものをインターネットからダウンロードできると知っているので、時間やストレージ容量がないときはそれらをスキップします。

結論

今日出会った人々は架空のものかもしれませんが、あなたのような実際のユーザーの要求を代表しています。あなたはあなた独自の要求がこれらの一つ以上と重なっていることを見つけたかもしれません。この場合、異なる例が、あなたのQubesシステム全体の中でのある程度のサブセットを形作るのに有用だと気付いたかもしれません。また、あなたはおそらくそれらの中には共通点があると知ったでしょう。殆どの人々は例えば電子メールを使う必要があるので、殆どの人々は少なくとも一つの電子メールqubeとそれに適したtemplateが必要になります。ですが、全ての人々がSplit GPGを必要とするわけではなく、全ての人々が同じ電子メールクライアントを求めているわけではありません。他方では、ほぼ全ての人がパスワードマネージャーを必要とするでしょうし、それをオフラインの、ネットワークから隔離された保管庫で動作させることは常に理にかなっています。

Qubesでの経験が増えるとともに、我々の架空の友達が下したいくつかの決断に同意できないことに気付くかもしれません。ですがそれは構いません!Qubesシステムを管理する方法は数多くあり、最も重要な規範は所有者のニーズに対応することです。全員のニーズは異なるため、物事を違ったやり方で行っていることに気付くのは完全に正常です。にもかかわらず、殆ど全てのユーザー、特に使い始めのころに有用だと気付くいくつかの一般的な原則が存在します。

あなた独自のQubesシステムをデザインするに当たって、ケーススタディから得られる次の教訓を意識してください:

- 将来的に考えが変わるかもしれません。あなたはある一つのqubeが二つに分かれるべきである、もしくはある二つのqubeが分かれていることは意味をなさず、一つにまとめるべきだと理解するかもしれません。それはOKです。Qubes OSはあなたが好きなだけ物事を適応させたり変更を加えたりすることをサポートしています。柔軟な考えを保つようにしてみてください。物事は最終的には落ち着き、あなたの方法が見つかるでしょう。qubeを管理する方法への変化はしだいに抜本的で頻繁なものではなくなっていきます。

- 頻繁にバックアップを取りましょう。突発的な削除であるか、システムのクラッシュであるか、バグのあるソフトウェアであるか、ハードウェアの故障であるかに関わらず、データを失うことは面白くありません。今、頻繁にバックアップする習慣を身につければ、あなた自身を将来的な多くの痛みから救うことができます。多くの人々は致命的なデータの消失に苦しむまでは本気でバックアップを取ったりはしません。これが人間です。そのようなことを以前に経験したのであれば、あなたは痛みを知っているでしょう。再び起こらせないように今解決しましょう。それらを経験したことがない場合、あなた自身をラッキーだと捉え、他の人が苦労して得た経験から学んでみましょう。よいバックアップを取りつづければ、再構築に対してより自由になれます。もはや必要ではないと考えるqubeを、いつか再び必要にな日がくるかもしれないと心配することなく削除できます。なぜならあなたはバックアップからそれをいつでも復元できると知っているからです。

- どのプログラムを動作させたいか、そしてどこにデータを保存したいか考えましょう。いくつかのケースでは、プログラムの実行とデータの保存を同じqubeで行うことは理にかなっています。例えばデータがプログラムによって生成された場合などです。他のケースでは、データ保存専用のqube(例: オフラインのデータ保管庫)と、それとは別のプログラム実行専用のqube(例: Webブラウザー専用qube)を用いることが理にかなっています。バックアップを取る際に覚えておきたいのは、取り返しのつかないデータをバックアップすることだけが必要であるということです。これは、あなたのシステム全体に比べてとても小さな最小限のバックアップを取得することを可能にします。必要な場合に再作成できると確信している限り、template、サービスqube、プログラムの実行専用でデータを含まないqubeはバックアップする必要がありません。どのテンプレートにどのパッケージをインストールしたか、どのカスタマイズと設定変更を行ったかをメモすることが良い習慣である理由はこれです。それらのqubeを次に再作成する必要がある際は、メモを参照できます。もちろん、全てをバックアップすることも悪いアイデアではありません。多少多くの時間とディスク容量を先行して必要としますが、いくらかの人にとっては全てをバックアップすることは代替できないデータをバックアップすることと同じくらい重要です。あなたのシステムがミッションクリティカルで、必要最小限より多いダウンタイムを許容できない場合は全てをバックアップしてください!

- あなた自身の行動を観察してください。例えば、二つのqubeの間で同じストレージ領域を共有する方法を知ろうとしていることに気付いた場合、それはそもそもそれら二つのqubeが分かれているべきではないというサインかもしれません。お互いにストレージを共有することは間にあるセキュアな壁を大きく破壊し、分離をいくぶん無意味なものにしてしまいます。ですがあなたには初めのころ一つのqubeではなく二つの分かれたqubeにしたい良い理由があったかもしれません。その理由は正確には何でしたか?セキュリティーを確保しなければならないのであれば、片方がもう片方を侵害することを許すかもしれない自由なデータ共有を行っても大丈夫なのはなぜですか?データの共有が片方によるもう片方の侵害を起こさないと確信しているのであれば、それらを分けておくセキュリティー上の根拠は何ですか?あなたの思考プロセスをこの方法で批判的に調べることで、システムの改善に繋がる不整合や矛盾を明らかにでき、結果として時とともにあなたの要求をより良く満たす論理的な管理がもたらされます。

- 単にあなたが自分のシステムを攻撃できる方法を見つけられないからといって、敵対者が攻撃できないと考えないでください。異なるアクティビティーやデータを一つのqubeにまとめることが良いアイデアであるかどうか考えている際、(例えばあなたが「えーと、これらがどのようにお互いへのリスクとなるか本当に分からないな。」と考えるかもしれません)問題は洗練された敵対者が見つけ、我々に対して使用できる攻撃ベクターを我々はよく見逃すということです。結局のところ、実際にはデジタル生活全体が一挙に取り壊されてしまうのに、殆どの人々は従来のモノリシックなOSがリスキーだとは考えていません。これが「疑わしい時は区画化する」がよい経験則な理由です。

- ですが区画化はーそれ以外と同様にー極端になり得ます。適切な分量はあなたの気質、時間、辛抱、経験、リスク許容度、ノウハウに依ります。端的に言うと、区画化のやりすぎのようなことがありえます!あなたはまた、コンピューターを実際に効率的に使ってやる必要のある物事を実行できなければなりません。例えば、あなたがすぐに全てをdisposableの中で行おうとして、継続的に成果品を失っていることに気付いた(disposableが消える前にデータを転送することを忘れたなど)のであれば、それは大きな問題です!あなたが自ら課した追加のセキュリティー規則が守ろうとしているそのものと干渉しています。この様な時、深呼吸をし、そしてそもそも単にQubes OSを使用することで既に大多数のセキュリティー上の利点を受けており、基本的な区画化を行っていること(例えばtemplateでネットサーフィンしないなど)を思い出してください。必要以上のハードニングや区画化は追加で得られる利点の減少を意味します。完璧を求めるあまり良い改善ができないといった状況を避けるようにしてみてください!